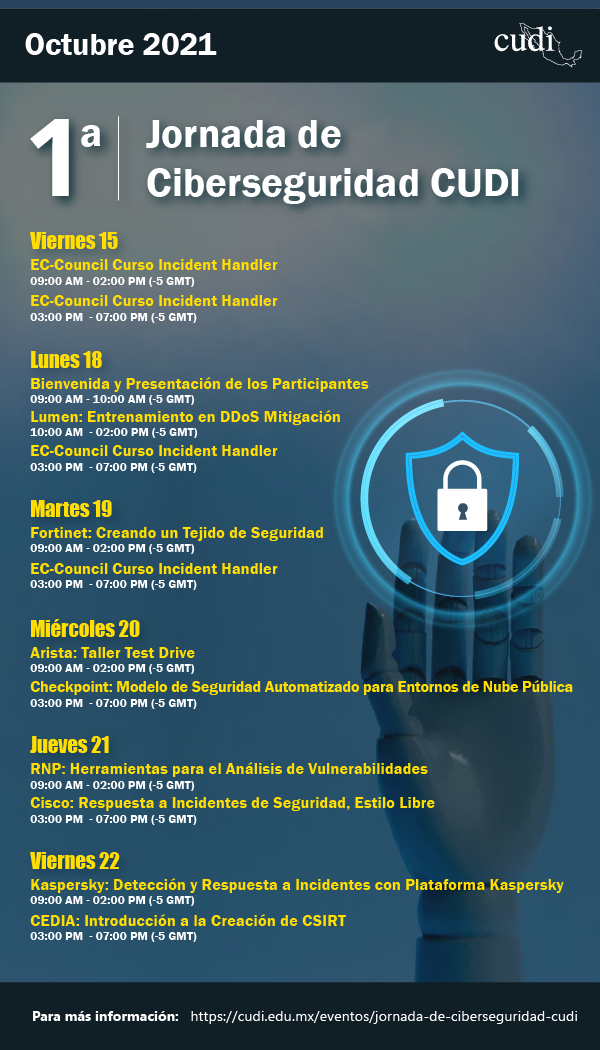

1ª Jornada de Ciberseguridad CUDI

Para nadie resulta sorpresivo que los últimos años han estado marcados por una profunda transformación digital, ligada fundamentalmente al incremento del trabajo remoto. Dicha transformación ha tenido su impacto en la ciberseguridad de individuos, instituciones y empresas, las cuales se han convertido en un blanco común para la ciberdelincuencia.

Particularmente, las Instituciones de Educación Superior y Centros de Investigación se han visto en la imperiosa necesidad de reforzar sus funciones de ciberseguridad, llegando a cobrar una enorme importancia el valor aportado por el personal dedicado a dichas funciones. Esto nos invita a reflexionar sobre las transformaciones y retos que afrontan los equipos de ciberseguridad en las instituciones educativas y científicas, sobre todo, con vistas a mejorar sus capacidades y conocimientos presentes y futuros en la materia.

Es en este contexto que la Corporación Universitaria Para el Desarrollo de Internet, A.C. (CUDI), a través de su Equipo de Respuesta a Incidentes Cibernéticos (CSIRT CUDI) y en colaboración con el Grupo Técnico de Seguridad de CUDI, organizan la 1ª Jornada de Ciberseguridad CUDI, con el propósito de impulsar el desarrollo de perfiles capaces de enfrentar los crecientes riesgos de ciberseguridad en las instituciones miembros de nuestra asociación.

Esta 1ª Jornada será un evento que reunirá a los equipos de ciberseguridad de la comunidad CUDI para desarrollar y consolidar una serie de habilidades y capacidades fundamentales en diferentes temas de ciberseguridad.

Es de nuestro agrado informar que en esta Jornada contamos con el apoyo y participación de empresas líderes en el tema, tales como: Arista, Checkpoint, Cisco, EC-Council, Fortinet, Kasperky, Lumen, así como de las Redes Nacionales de Educación e Investigación de Brasil (RNP) y Ecuador (CEDIA), quienes facilitarán a todos los participantes conocimientos útiles sobre soluciones tecnológicas avanzadas en este tema.

Invitamos a la comunidad CUDI, el próximo lunes 18 de octubre, a las 09:00 AM a la sesión de Bienvenida y Presentación de la 1ª Jornada de Ciberseguridad CUDI, te esperamos en la dirección: https://vc-cudi.zoom.us/my/csirt.virtual.

Transmisión en vivoLunes 18 de octubre, 09:00 AM

| Viernes 15, lunes 18 y martes 19 de octubre | |

|

En el presente curso, el participante obtiene el conocimiento necesario para:

- Implementar los procesos de respuesta a incidentes basado en las mejores prácticas, estándares, marcos de seguridad, leyes y reglamentos.

- Comprender los fundamentos de la gestión de vulnerabilidades, la evaluación de amenazas, la gestión de riesgos y la orquestación y automatización de la respuesta a incidentes.

- Aplicar las diversas formas de respuesta a incidente dependiendo del tipo de incidente.

- Aprender a combatir diferentes tipos de amenazas de ciberseguridad, vectores de ataques, actores de amenazas y sus motivos.

Temas a tratar: 1. Introducción al Manejo de Incidentes y Respuesta 2. Manejo de Incidentes y Proceso de Respuesta 3. Preparación para el Cómputo Forense y Primera Respuesta 4. Manejo y Respuesta a Incidentes de Códigos Maliciosos 5. Manejo y Respuesta a Incidentes de Seguridad de Correo Electrónico 6. Manejo y Respuesta a Incidentes de Seguridad en la Red 7. Manejo y Respuesta a Incidentes de Seguridad de Aplicaciones Web 8. Manejo y Respuesta a Incidentes de Seguridad en la Nube 9. Manejo y Respuesta a Incidentes Amenazas Internas |

|

|

Límite de participantes: 20

Requerimiento: 1.- Equipo de cómputo con cualquier sistema operativo (instalación "Desktop") + Espacio libre en disco duro de 100 GB. + Al menos 8 GB de RAM (recomendable con 16 GB). + VMware player (se puede bajar de http://www.vmware.com/). 2.- Conocimientos: + Sistemas operativos a nivel de línea de comando de Windows y Linux como administrador (no se darán clases de administración de Linux y Windows). + Conocimientos básicos en redes (protocolo TCP/IP). + Conocimientos básicos de seguridad. |

|

|

Lunes 18 de octubre |

|

|

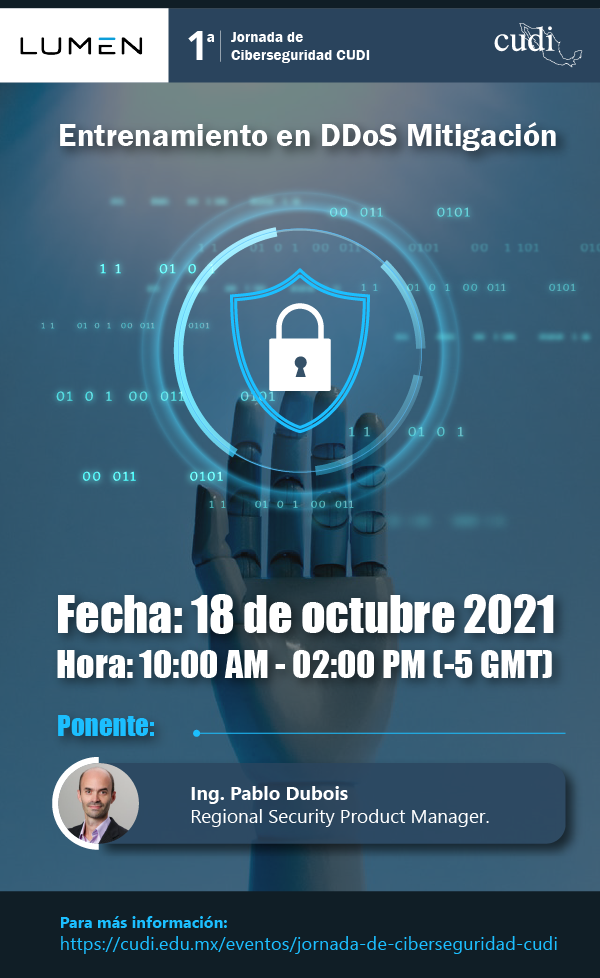

Este taller tiene como principal objetivo entender el impacto de los ataques de DDoS en las organizaciones, así como aprender a desarrollar una estrategia de presencia online como parte del plan de recuperación de desastres.

Temas a tratar: Ataques DDoS, Mitigación, Monitoreo, Filtros

Requerimiento: Acceso a Internet |

|

| Martes 19 de octubre | |

|

Conoceremos el modelo de Security Fabric de Fortinet así como su aplicación y ejecución en entorno teórico, y posteriormente tendrán el acceso a un laboratorio a modo de Hands-On donde los invitados podrán operar un ambiente completo de red y seguridad desde ´´cero´´ hasta completar un ambiente bajo a la metodología Security Fabric.

Temas a tratar: 1.- Operar Fortigate como elemento de Secure Fabric tanto en root Fortigate como los Fortigate Downstream. · Habilitar metodología de Telemetría para recabar la información al Fortigate root · Añadir FortiSwitch para incrementar las vistas de topologías en tiempo real. 2.- Manipular FortiAnalyzer para completar el esquema de Security Fabric y recibir/autorizar los miembros del grupo: · Verificar información compartida por cada FG del ambiente. · Uso de telemetría como fuente de información. 3.- Adición de FortiMail, FortiADC, FortiWeb, FortiClient para incrementar la visión del modelo de Security Fabric. |

|

|

4.- Generar eventos para ver la repercusión en todo el esquema de Secure Fabric y la inter-relación entre todos como conjunto, y el valor que pueden añadir:

· En FortiAnalyzer, en Root FG,

· Uso de FortiSandbox para la detección de eventos de seguridad, tanto para eventos de Mail, Navegación, usuario (FortiClient).

· Generar políticas de contención ante eventos de seguridad identificados en el modelo de Security Fabric

Límite de participantes: 20

Requerimiento: Acceso a Internet Ingenieros que tengan preferentemente bajo su gestión la seguridad de su red. |

|

| Miércoles 20 de octubre | |

|

Arista Test Drive (ATD) es un taller hands-on que desarrolla en cada uno la habilidad de configurar los equipos de Cloud Networking, ya sea desde la pantalla de comandos, así como de nuestro controlador SDN llamado Cloudvision. Cada participante debe llevar su laptop, ya que cada uno tendrá una instancia personalizada de una configuración Spine and Leaf, en vivo desde los laboratorios de Arista USA.

Temas a tratar: Implementación de una arquitectura en Spine & Leaf, conocimiento progresivo de Capa 2, Capa 3 y VXLAN

Requerimiento: La audiencia necesita conocimiento de redes y conocimiento básico de CLI. El test drive necesita que cada participante tenga su laptop a la mano (no conexión por teléfono o smartphone), ya que van a configurar los mismos alumnos, guiados por el Ingeniero a cargo. |

|

| Miércoles 20 de octubre | |

|

Los entornos actuales de nube pública presentan nuevos retos para la seguridad. Los especialistas en seguridad deben conocer estos desafíos y estar en capacidad de construir estrategias de seguridad automatizadas que permitan aprovechar las bondades de la nube pública manteniendo siempre los niveles de seguridad adecuados. En este taller estaremos abordando los principales desafíos de la nube y estaremos construyendo un modelo de seguridad acorde a las necesidades.

Temas a tratar: - Desafíos en la seguridad de la nube pública.

|

|

| Jueves 21 de octubre | |

|

Este taller tiene como objetivo mostrar la importancia de un proceso de gestión de vulnerabilidades en entornos de TI. Cubre conceptos básicos sobre riesgos, amenazas, ataques y vulnerabilidades en redes y sistemas. Se mostrarán algunas herramientas para ayudar al administrador de sistemas y / o al personal del SOC en el proceso de inventario, recopilación de información, identificación y manejo de vulnerabilidades. Al final, se espera que los participantes puedan planificar e introducir un proceso básico de gestión de vulnerabilidades en su entorno.

Temas a tratar: - Proceso de gestión de vulnerabilidades - Herramientas para gestión de vulnerabilidades - OpenVAS, W3af, lynis, NMAP

|

|

|

Requerimiento: Equipo con la siguiente configuración: |

|

| Jueves 21 de octubre | |

|

En este taller conoceremos como reducir el tiempo de detección, respuesta y remediación antes un incidente de ciberseguridad a través de una arquitectura integrada.

Temas a tratar: - Incident Response - Cyber kill chain - Mitre attack - Advancer Persisten Threats

Requerimiento: - Acceso a: https://ciscosecurityworkshop.com/ - Un correo NO personal, para el registro de la plataforma, para el acceso a los laboratorios |

|

| Viernes 22 de octubre | |

|

Este taller ayudará a los oficiales de seguridad a tomar acciones en tiempo real para contener las amenazas, aislar dispositivos de la red y poner en cuarentena los archivos relacionados con el incidente, así como hacer búsqueda por indicadores de compromiso en los dispositivos de la red.

Temas a tratar: - Acciones para contrarrestar Ransomware - Detección y Respuesta a Incidentes - Inteligencia de Amenazas

Requerimiento: Acceso a Internet |

|

| Viernes 22 de octubre | |

|

Este taller busca incrementar la capacidad de prevención y de respuesta a incidentes de seguridad informática mediante la conformación de equipos de seguridad. Se presentan conceptos, definiciones y principios del cual se extraen conclusiones. Se examinan casos particulares. Se realizarán actividades tendientes a practicar sobre la organización, coordinación y reacción.

Temas a tratar: - Introducción

|

|

|

Requerimiento: Miembros de los equipos de seguridad de las instituciones, interesados en conocer el proceso para la creación de equipos de respuesta a incidentes. |

|